ACCESS - Authentication ChoiCE Support System

Authentifizierungsverfahren können auf dem Abruf von Informationen aus dem Gedächtnis (z.B. PIN oder Passwort), der Verwendung eines Besitztums (z.B. Chipkarte oder USB-Token) oder der Verwendung von biometrischen Merkmalen (z.B. Fingerabdruck) basieren. Wissensbasierte Verfahren sind am weitesten verbreitetet (z.B. Textpasswort). Tokenbasierte Verfahren finden beispielsweise bei Zugangskontrollen Anwendung (z.B. Chipkarte oder Transponder), biometrische Verfahren werden heutzutage im mobilen Bereich erfolgreich eingesetzt (z.B. Fingerabdruckleser in Smartphones).

Die Authentifizierungsverfahren unterscheiden sich in Aspekten wie Benutzbarkeit, Sicherheit und Einsetzbarkeit und bieten entsprechende Vor- und Nachteile. Passwörter können vergessen, dupliziert oder weitergegeben werden, bei Chipkarten spielt der Aufwand der Verwaltung des Besitzes eine Rolle und für das Scannen des Fingerabdrucks werden spezielle technische Vorrichtungen benötigt. Entsprechend gilt es für jedes Anwendungsszenario basierend auf den entsprechenden Anforderungen anhand der Vor- und Nachteile ein geeignetes Authentifizierungsverfahren auszuwählen.

Funktionsweise

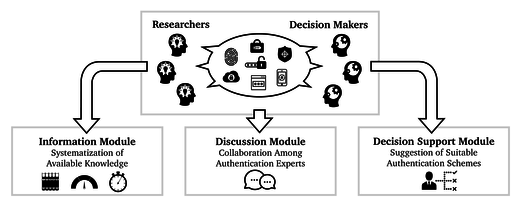

ACCESS ist eine Plattform, die Entwickler und Entscheider eines Dienstes bei der Auswahl geeigneter Authentifizierungsverfahren unterstützt. Entsprechend dem gegebenen Szenario gibt der Benutzer die Anforderungen an ein geeignetes System in die Applikation ein. Die Applikation gleicht die Anforderungen mit den Einträgen der Wissensdatenbank ab und gibt dem Benutzer tabellarisch aufgelistet die fünf am besten geeigneten Authentifizierungsverfahren aus der Wissensdatenbank und deren konkrete Eignung für das entsprechende Szenario aus. Die Plattform besteht aus drei Modulen: Informationsmodul, Diskussionsmodul und Entscheidungshilfemodul. Alle drei Module wurden im Rahmen von Nutzerstudien evaluiert und weiterentwickelt.

Informationsmodul

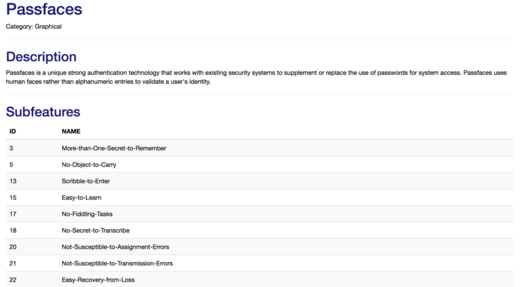

Über das Informationsmodul greift der Benutzer auf die in der Wissensdatenbank vorhandenen informationen über die verschiedenen Authentifizierungssysteme, Features und Subfeatures zu. Durch Klick auf ein Authentifizierungssystem erhält der Benutzer nähere Informationen zu dem entsprechenden Authentifizierungssystem und den Subfeatures, die dieses erfüllt.

Informationsseite des Authentifizierungsverfahrens Passfaces (Ausschnitt)

Diskussionsmodul

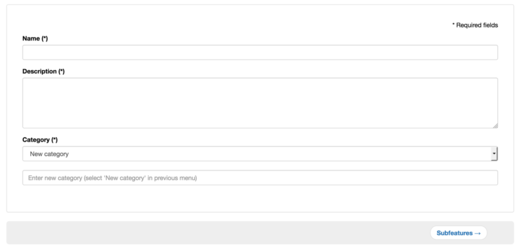

Das Diskussionsmodul gibt Benutzern der Plattform die Möglichkeit an der Weiterentwicklung der Wissensdatenbank teilzunhemen. Aufgrund der ständigen Weiterentwicklung vieler Authentifizerungsverfahren kann ein Benutzer Änderungsvorschläge wie bspw. die Subfeature-zugehörigkeit eines Authentifizierungsverfahrens oder sogar ganz neue Authentifizierungsverfahren einreichen. Nach sorgfältiger Diskussion mit den Benutzern und Überprüfung durch einen Administrator wird der Änderungsvorschlag entsprechend abgelehnt oder angenommen und die Änderungen in die Wissensdatenbank übernommen.

Interface zum Vorschlagen eines neuen Authentifizierungsverfahrens

Entscheidungshilfemodul

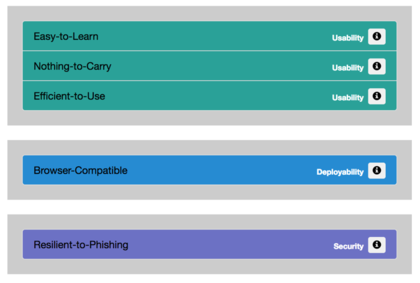

Das Entscheidungshilfemodul verbindet die Wissensdatenbank mit den Wünschen des Benutzers und erlaubt es dem Bentuzer die für sein Anwendungsszenario am besten geeigneten Authentifizierungsverfahren zu bestimmen. Im ersten Schritt wählt der Benutzer die Features aus, die wichtig für das jeweilige Anwendungsszenario sind und sortiert sie entsprechend ihrer Wichtigkeit. Hierbei können Features aus drei Gruppen gewählt werden:

- Einsetzbarkeit

- Benutzbarkeit

- Sicherheit

Beispielhafte Auswahl von Anforderungen aus den Bereichen Einsetzbarkeit, Sicherheit und Benutzbarkeit.

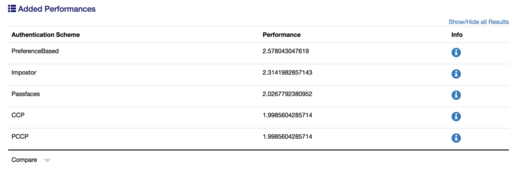

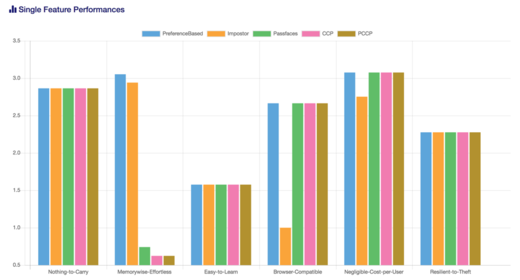

Im zweiten Schritt können harte Ausschlusskriterien festgelegt werden. Entsprechend der Auswahl wird die Anzahl der möglichen Ergebnisse am Rand bei jeder Entscheidung angezeigt. Hat der Benutzer alle Einstellungen getroffen, kann er sich die fünf am besten geeigneten Ergebnisse, anhand ihrer Performanzwerte sortiert, anzeigen lassen. Darüber hinaus gibt es die Möglichkeit für jedes der fünf vorgeschlagenen Authentifizierungsverfahren die Performanz-Ergebnisse für jedes einzelne vorher ausgewählte Feature einzeln zu betrachten.

Ergebnisliste der fünf vorgeschlagenen Authentifizierungssysteme

Performanz-Ergebnisse der Authentifizierungsverfahren für jede einzelne Anforderung

Zugriff & Verwendung

Wir stellen ACCESS für die Öffentlichkeit und auch zu Forschungszwecken zur freien Verfügung. Das Entscheidungshilfemodul und das Wissensmodul können ohne Registrierung genutzt werden. Für die Nutzung des Diskussionsmoduls (Bearbeiten der Daten und Teilnahme an Diskussionen) wird ein Benutzeraccount benötigt. Ein “invite code” für die Registrierung kann bei Peter Mayer (peter.mayer(a-t)kit.edu) angefragt werden. Sollten Sie ACCESS nutzen, bitten wir darum unsere entsprechenden Publikationen zu referenzieren.

ACCESS ist Open Source Software. Der Quellcode kann auf GitHub eingesehen werden.

Publikationen

- Keep on Rating - On the Systematic Rating and Comparison of Authentication Schemes: Zimmermann, V.; Gerber, N.; Kleboth, M.; Preuschen, A. von; Schmidt, K.; Mayer, P. 2019. Information & Computer Security.

- The Quest to Replace Passwords Revisited - Rating Authentication Schemes: Zimmermann, V.; Gerber, N.; Kleboth, M.; Preuschen, A. von; Schmidt, K.; Mayer, P. 2018. Proceedings of the 12th International Symposium on Human Aspects of Information Security and Assurance (HAISA 2018)

- Towards Collaboratively Supporting Decision Makers in Choosing Suitable Authentication Schemes: Mayer, P., Neumann, S. & Volkamer, M., 2016. POSTER. Conference on Computer and Communications Security. pp. 1817–1819.

- Supporting Decision Makers in Choosing Suitable Authentication Schemes: Mayer, P. et al., 2016. International Symposium of Human Aspects of Information Security Assurance. pp. 67–77.

- ACCESS: Describing and Contrasting: Renaud, K., Volkamer, M. & Maguire, J., 2014. Human Aspects of Information Security, Privacy, and Trust. pp. 183–194.