TORPEDO - Add-on, dass Sie dabei unterstützt, Phishing-E-Mails zu erkennen

TORPEDO ist ein Add-On zur Benutzerunterstützung bei der Erkennung von betrügerischen E-Mails mit gefährlichen Links (oft auch als Phishing E-Mails bezeichnet). Es setzt auf dem NoPhish-Konzept von SECUSO auf bzw. kann auch als Ergänzung zu diesem eingesetzt werden.

Hintergrund: Technisch ist es leider derzeit nicht möglich, dass keine Phishing- E-Mails in den E-Mail-Posteingängen landen. Gut gemachte Phishing-E-Mails erkennt man als Empfänger nur dann, wenn man die Webadresse hinter den Links prüft bevor man auf diese klickt. Die Awareness hierfür - bis hin zum Wissen, wie Webadressen zu prüfen sind - zu schaffen ist wichtig und geschieht über die Maßnahmen im NoPhish-Konzept. Gleichzeitig ist es aber auch klar, dass Empfänger von E-Mails nicht jede Webadresse (in der Statusleiste nach Berühren des Links) so genau prüfen, wie dies notwendig wäre, um Phishing-E-Mails zuverlässig als solche zu erkennen. Hier fehlt den Empfängern bei der Masse an E-Mails einfach die Zeit und oft auch das Wissen.

Funktionsweise

TORPEDO zeigt die für die Prüfung relevanten Informationen direkt bei dem Link in einem Tooltip(-overlay) an, so dass es mit TORPEDO einfacher ist, die Prüfung durchzuführen. Außerdem unterscheidet TORPEDO verschiedene Risikostufen von Links und zeigt Ihnen so auf, wann es wichtig ist, die Webadresse hinter dem Link vor dem Klicken des Links zu prüfen. Folgende Risikostufen werden unterschieden:

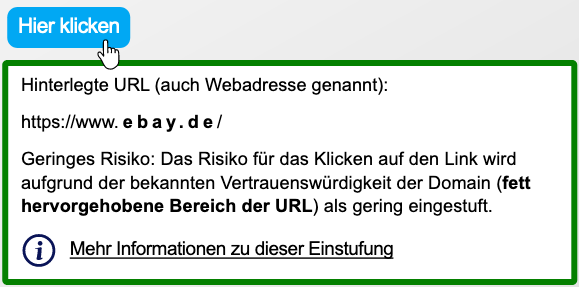

Grün - das Risiko des Klickens auf den Link wird als gering eingestuft. Der Grund hierfür ist, dass die Domain in einer Liste der meistbesuchten Webseiten aller Internetnutzer in Deutschland vorkommt.

In dem folgenden Beispiel ist “Hier klicken” der Link.

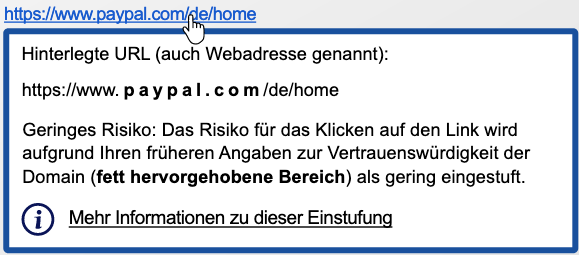

Blau - das Risiko des Klickens auf diesen Link wird als gering eingestuft. Der Grund hierfür ist, dass Sie die Domain entweder bereits zweimal angeklickt oder selbst manuell hinzugefügt haben.

In dem folgenden Beispiel ist https://www.paypal.com/de/home der Link.

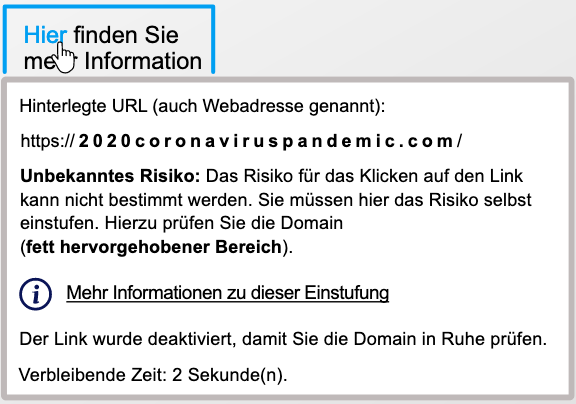

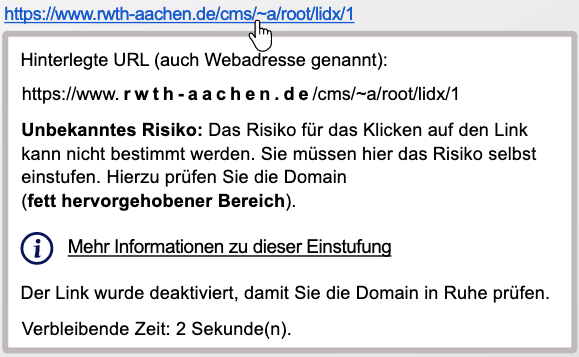

Grau - das Risiko des Klickens auf diesen Link wird als unbekanntes Risiko eingestuft. Hier müssen Sie selbst die Domain überprüfen, um herauszufinden, ob der Link Sie zu einer Webseite führt, die einen Phishing-Angriff durchführt oder nicht. Damit Sie nicht vorschnell auf den Link klicken, ist das Klicken für drei Sekunden deaktiviert.

Im Folgenden zeigen wir Ihnen jeweils ein phishing und ein legitimes Beispiel.

Beispiel 1: Stellen Sie sich vor, dass Sie eine E-Mail öffnen. Die E-Mail sieht vom Design und Absender aus, als würden Sie beim Klicken auf den Link auf einer ARD-Webseite zum Thema Corona zu landen.

In diesem Beispiel ist “Hier” der phishing Link, denn Sie landen hier nicht bei “ard.de”.

Beispiel 2: Stellen Sie sich vor, dass Sie eine E-Mail öffnen. Die E-Mail sieht vom Design und Absender aus, als würden Sie beim Klicken auf den Link auf einer RWTH-Aachen Webseite landen.

In diesem Beispiel ist https://www.rwth-aachen.de/ der legitime Link, denn die Domain gehört zur RWTH Aachen.

Grau mit Warnsymbol - das Risiko des Klickens auf diesen Link wird als unbekanntes Risiko eingestuft. Das Warnsymbol wird angezeigt, weil mindestens ein Indikator gefunden wurde, der auch bei Phishing-Angriffen verwendet wird. Das bedeutet aber nicht, dass es sich hierbei zwangsläufig um eine Phishing URL handelt. Auch in legitimen E-Mails können solche Indikatoren vorkommen. Auch hier müssen Sie selbst überprüfen, ob der Link Sie zu einer Webseite führt, die einen Phishing-Angriff durchführt oder nicht. Damit Sie nicht vorschnell auf den Link klicken, ist das Klicken auch hier für drei Sekunden deaktiviert.

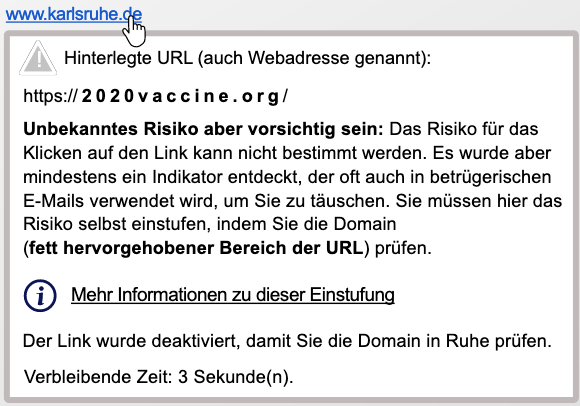

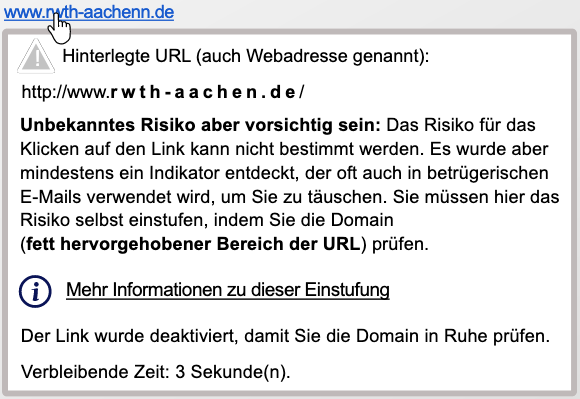

Im Folgenden zeigen wir Ihnen jeweils ein phishing und ein legitimes Beispiel mit einem Warnsymbol aufgrund eines gefundenen Indikators. Der Indikator ist jeweils, dass die Domain des Links nicht mit dem Link-Text übereinstimmt.

Beispiel 1: Stellen Sie sich vor, dass Sie eine E-Mail öffnen. Die E-Mail sieht aus als käme sie von der Stadt Karlsruhe und würde Links zu Webseiten der Stadt Karlsruhe beinhalten.

In diesem Beispiel ist www.karlsruhe.de der phishing Link, denn anhand des Dialogs sehen Sie, dass die Webseite nicht zur Domain karlsruhe.de führt. Das Warndreieck erscheint, weil die Domain des Link-Texts nicht zur hinterlegten Domain passt.

Beispiel 2: Stellen Sie sich vor, dass Sie eine E-Mail öffnen. Die E-Mail sieht vom Design und Absender aus, als würden Sie beim Klicken auf den Link auf einer RWTH-Aachen Webseite landen.

In diesem Beispiel ist www.rwth-aachenn.de ein legitimer Link. Es wird hier ein Warndreieck angezeigt, weil festgestellt wird, dass die Domain des Link-Texts nicht zu der hinterlegten Domain passt: Im Link-Text hat sich ein Tippfehler eingeschlichen. Dort steht Aachen mit zwei “n”. Dies kann wie jeder andere Tippfehler in einer E-Mail schon einmal passieren. Da die hinterlegte Domain aber die der RWTH Aachen ist, handelt es sich hier um keinen Phishing Angriff.

Sonderfälle – TORPEDO unterstützt eine Reihe von Sonderfällen, wie z.B. Kurz-URLs und Weiterleitungen. Damit diese nach Ihren Bedürfnissen konfiguriert sind, empfehlen wir Ihnen ein Blick in die Einstellungen zu werfen. Die Einstellungen können über einen Rechtsklick auf den Tooltip geöffnet werden.

Schneidern Sie die Extension auf Ihre Bedürfnisse zu, indem Sie die Einstellungen ändern

Schneidern Sie die Extension auf Ihre Bedürfnisse zu, indem Sie die Einstellungen ändern

Einstellungen

In den Einstellungen gibt es 4 verschiedene Abschnitte:

- Unter „Timer“ können Sie Einstellungen am Timer vornehmen z.B. können Sie die Zeit erhöhen bzw. runtersetzen oder den Timer komplett deaktivieren. Außerdem können Sie die verschiedene Mode aktivieren und deaktivieren. Beim aktivierten Privatsphäre Modus werden Links immer über die aufgelöste Domain und nicht über den Ursprungs-Link geöffnet. Außerdem werden Kurz-URLs nicht direkt aufgelöst, sondern erst nach Ihrer Bestätigung. Beim aktivierten Security Mode bekommen Sie erst nach dem zweiten gefundenen Referrer den Grauen Fall mit Warnsymbol angezeigt. Ansonsten passiert dies bereits beim ersten.

- Unter „Domains“ können Sie die Liste der meist besuchten Webseiten für den Grünen Fall deaktivieren. Außerdem können Sie hier auch eigene Fälle zur Liste des Blauen Fall ergänzen.

- Unter „Referrer“ können Sie die aktuell integrierten Referrer ansehen und eigene ergänzen.

- Unter „Kurz-URL“ können Sie die aktuell integrierten Kurz-URLs ansehen und eigene ergänzen.

Download

- Browser: Sie können TORPEDO für Firefox hier herunterladen.

- Thunderbird: Sie können TORPEDO direkt mit Thunderbird herunterladen.

- Falls Sie sich für den Quellcode der Add-ons interessieren, finden Sie diese bei GitHub (Thunderbird, Firefox).

Veröffentlichungen

- Better Together: The Interplay Between a Phishing Awareness Video and a Link-centric Phishing Support Tool

Berens, B.; Schaub, F., Mossano, M.; Volkamer, M.

2024, Mai Conference on Human Factors in Computing Systems (CHI 2024), Honolulu, Hawai'i, USA, 11.-16.05 Mai 2024 - User experiences of TORPEDO: TOoltip-powered phishing email DetectiOn: Melanie Volkamer, Karen Renaud, Benjamin Reinheimer, Alexandra Kunz. In: Computers & Security, February 2017

- TORPEDO: TOoltip-poweRed Phishing Email DetectiOn: Melanie Volkamer, Karen Renaud und Benjamin Reinheimer. In: 31st International Conference on ICT Systems Security and Privacy Protection - IFIP SEC 2016, Juni 2016.

Pressespiegel

Arcor, Augsburger-Allgemeine, BSI für Bürger - Schutzmaßnahmen (Spam, Phishing & Co), Dattelner Morgenpost, Focus, Frankfurter Neue Presse, General-Anzeiger Bonn, GMX, Hamburger Abendblatt, Höchster Kreisblatt, Hessische Niedersächsische Allgemeine (HNA), Lausitzer Rundschau (LR), Leinetal24, Merkur, ,N24, Nassauische Neue Presse (NNP), Nordwest-Zeitung (NZW), Onlinekosten.de, Op-online, Ruhr Nachrichten, Saarbrücker Zeitung, Schwäbische, Spam-Info, Süddeutsche Zeitung, Taunus-Zeitung, Yahoo Nachrichten, Waltroper Zeitung, Web.de, Westdeutsche Zeitung (WZ)

BSI, Ökotest, Uni Koblenz, Evangelische Kirche in Deutschland, Datenschutz RLP

Abschlussarbeiten

Masterarbeiten:

- Alexandra Kunz (betreut von Benjamin Reinheimer und Prof. Dr Melanie Volkamer): Unterstützung bei der Erkennung von Phishing E-Mails mittels des Browser-Add-Ons TORPEDO – eine Effektivitäts-Untersuchung (Januar 2019)

- Benjamin Maximilian Reinheimer (betreut von Prof. Dr. Melanie Volkamer und Paul Gerber): Effektivitäts-Evaluation und aufbauende Weiterentwicklung des TORPEDO Add-Ons hinsichtlich der Erkennung von Phishing E-Mails (April 2017).

Bachelorarbeiten:

- Xueting Huang (betreut von Prof. Melanie Volkamer und Benjamin Berens): TORPEDO - Defending Against Phishing E-mail Attacks (September 2024)

- Keti Merdzhanova (betreut von Prof. Dr. Melanie Volkamer und Benjamin Reinheimer): Evaluation of the TORPEDO Webextension (November 2020)

- Bettina Ballin (betreut von Prof. Dr. Melanie Volkamer und Marco Ghiglieri): TORPEDO for Webbrowsers (Oktober 2017).